¡Nueva variante de ransomware anda suelta!

Ransomware es un software malicioso que al infectar nuestro equipo le da al ciberdelincuente la capacidad de bloquear el PC desde una ubicación remota y encriptar nuestros archivos, quitándonos el control de toda la información y datos almacenados. Para desbloquearlo el virus lanza una ventana emergente en la que pide el pago de un rescate.

Recientemente el equipo de PandaLabs, descubrió lo que parece ser una nueva variante de ransomware. El correo incluye un archivo de nombre “Transferencia devuelta pago erróneo” y extensión .cmd que en realidad esconde un ejecutable.

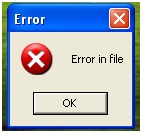

Al ejecutar el archivo se muestra la siguiente notificación:

Un error en el archivo y nada más. No pasa nada, ¿no? En realidad sí. Lo que sucede es que el malware está en ese momento creando una carpeta en segundo plano (C:\xwintmp) y está descargando y ejecutando una serie de archivos.

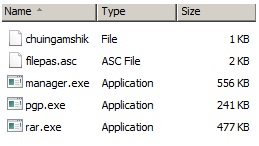

En concreto, crea los siguientes 5 archivos:

- chuingamshik -> Archivo que contiene la palabra “chuingamshik”, que probablemente es el nombre del proyecto

- filepas.asc -> Archivo que contiene la clave PGP calculada para el equipo concreto, así como la nota de rescate

- manager.exe ->Archivo depositado por Transferencia devuelta pago erroneo.cmd y que contiene la función dañina del malware

- pgp.exe-> Archivo que genera la clave PGP personalizada

- rar.exe -> Archivo que encripta los archivos de la máquina

Para no levantar sospechas y evitar la acción de la protección antivirus, el malware permanece a la espera durante un rato mediante la función “sleep” de la API de Windows, y posteriormente comienza a “encriptar” todos los archivos del sistema:

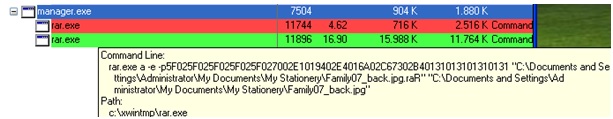

En realidad -y por fortuna- no se trata de un proceso real de encriptación, sino que manager.exe empieza a archivar (o meter en archivos “RAR” si se prefiere) todos los archivos del sistema con una serie de parámetros y una contraseña, empleando para ello la versión de línea de comandos de WinRAR.

El malware crea una clave aleatoria y única por cada proceso de infección, de forma que el valor de inicialización de dicha clave sea la API de Windows “GetCursorPos”. “GetCursorPos”, que se lanza 16 veces, obtiene las coordenadas X e Y del puntero del ratón en cada momento, lo que hace imposible adivinar o recuperar la clave.

Sin embargo, también hay buenas noticias. Mientras el malware está “encriptando” los archivos es posible recuperar fácilmente la contraseña de la memoria tal como se muestra además en la imagen superior. El valor que empieza por 5F0 y termina en 131 es en realidad la contraseña utilizada para encriptar los archivos. Es posible utilizar por ejemplo la herramienta Process Explorer para determinar los argumentos de la línea de comandos y extraer la contraseña.

Como se ha explicado anteriormente, el archivo filepas.asc contiene la clave PGP + más la nota de rescate, que es la siguiente:

No pagues el rescate. Restaura los archivos utilizando el Servicio de Instantáneas de Volumen de Windows o directamente desde una copia de seguridad.

Si eres lo suficientemente rápido, podrás obtener la contraseña necesaria y restaurar tus archivos (no te olvides de ‘matar’ el procesomanager.exe una vez hayas copiado la contraseña, o seguirá encriptando el contenido de tu disco duro).

Sobre Panda Security

Fundada en 1990, Panda Security es la empresa líder a nivel mundial en soluciones de seguridad basadas en la nube. Con sede en España, la compañía cuenta con presencia directa en más de 80 países, productos traducidos a más de 23 idiomas y millones de clientes en todo el mundo. Su misión es simplificar la complejidad creando nuevas y mejores soluciones para salvaguardar la vida digital de sus usuarios. Como parte de su política de Responsabilidad Social Corporativa, Panda Security colabora con el Proyecto Stella para promover la inserción social y laboral de personas con síndrome de Down y otras discapacidades intelectuales. Para más información, visite http://www.pandasecurity.com/.