Fantasmas, duendes y zombis en Colombia, Ecuador y Venezuela

Se han encontrado 36 familias diferentes

Los botnets siguen siendo una de las principales amenazas utilizadas por los cibercriminales

No cabe duda de que las botnets siguen siendo una de las principales amenazas utilizadas por los cibercriminales. En general hemos visto cómo en los países de Latinoamérica, códigos maliciosos como Dorkbot tienen los mayores índices de infección, aunque en particular en zonas como Centroamérica, una nueva botnet parece estar ganando territorio. Sin embargo, cada país tiene sus particularidades que vale la pena analizar.

En esta ocasión se podrá observar cuál es el comportamiento de estas amenazas en Colombia, Ecuador y Venezuela, países que si bien presentan cierta similitud con los demás en el tipo de amenazas que afectan a sus usuarios, como por ejemplo México, también muestran algunas características particulares que vale la pena conocer para entender cómo se propagan estas amenazas.

Detecciones de botnets en Colombia crecen un 10%

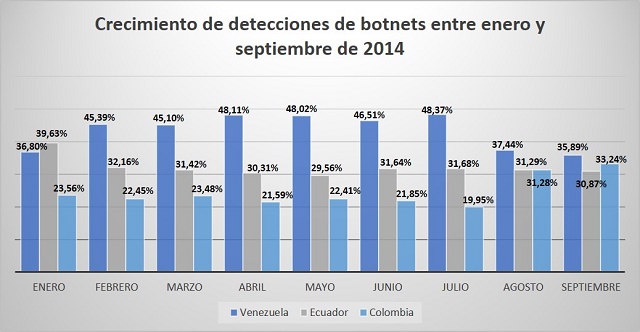

Si se analiza las detecciones durante los primeros nueve meses de 2014 para estos tres países, nos encontramos que si bien Ecuador y Venezuela tienen los mayores niveles de detección, Colombia es el único que ha tenido un crecimiento en este tiempo.

De hecho, como se puede ver en la siguiente gráfica, para el caso de Venezuela, a pesar de que durante el año tuvo los niveles más altos de detecciones, los valores de septiembre y enero son prácticamente iguales. Pero en el caso de Colombia vemos cómo estos porcentajes tuvieron un crecimiento del 10% en lo que va del año:

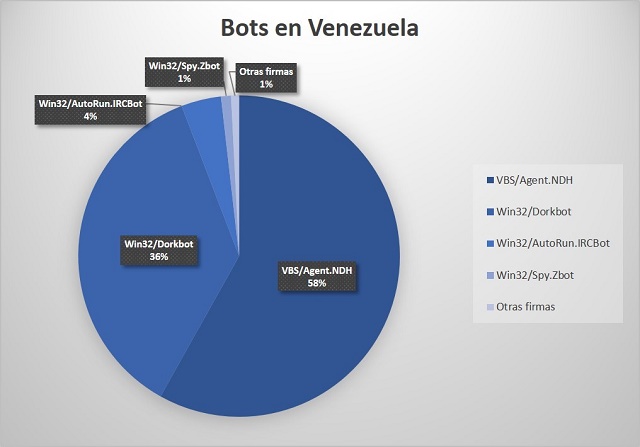

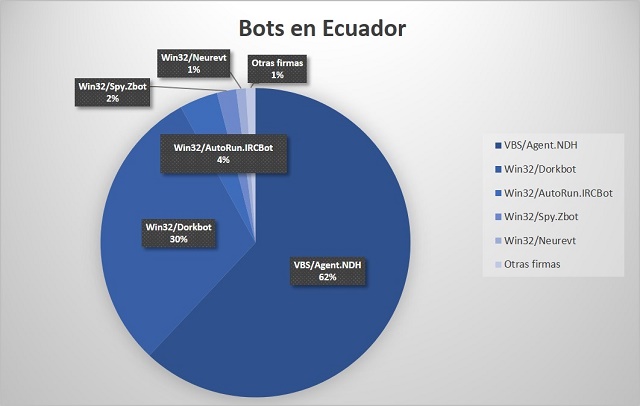

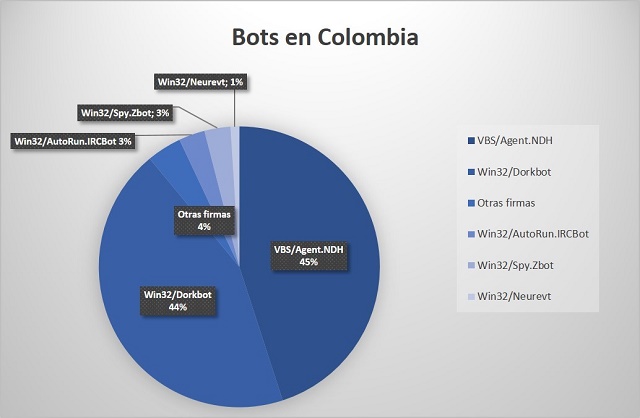

Botnets en VBScript, en el top de las más detectadas en Ecuador y Venezuela

Lo que es importante destacar en Ecuador y Venezuela es que Win32/Dorkbot no es la botnet que más se propaga, como sí ocurre en muchos de los países de Latinoamérica de hecho en Colombia comparte el primer puesto. La familia de códigos maliciosos detectados por las soluciones de seguridad de ESET como VBS/Agent.NDH, a quien presentábamos hace poco como uno de los gusanos más propagados en Latinoamérica, es la que tiene mayores niveles de detección.

En Ecuador y Venezuela las detecciones de estos códigos maliciosos superan el 50% del total de detecciones, como se puede ver en la siguiente gráfica, que contienen el top 5 de detecciones para los tres países:

Como ya hemos mencionado, estas variantes de VBS/Agent.NDH están desarrolladas en Visual Basic Script y afectan a sistemas operativos Windows. Esta variante de código malicioso del tipo gusano posee capacidades de propagación similares a las de la familia Win32/Dorkbot, y una vez que llega a un sistema, ya sea descargado por otro malware o cuando un usuario visita un sitio web malicioso, está listo para robar información sensible de la víctima.

¡En la variedad está el gusto!

Un aspecto importante para mencionar es la amplia variedad de amenazas del tipo botnet que estamos viendo en estos tres países. Si bien más del 90% de las víctimas se encuentran infectadas con dos variantes específicas, somos testigos de cómo van apareciendo nuevos códigos maliciosos de este tipo con diferentes características. En total hemos encontrado 36 familias diferentes.

Dentro de estas, Win32/AutoRun.IRCBot es la que presenta la mayor cantidad de variantes, con un total de 37 variantes diferentes detectadas en los últimos nueve meses en Colombia, Ecuador y Venezuela.

Además, cabe resaltar que en el caso de los códigos maliciosos tipo bot que afectan a Colombia, nos encontramos con la más amplia diversidad de tecnologías utilizadas. Mientras que en Ecuador y Venezuela vemos cómo las detecciones se centran en botnets en Java y VBS, en el caso de Colombia el espectro se abre para incluir también códigos maliciosos del tipo botnet en JavaScript y PERL. También resulta interesante remarcar que el 68,6% de detecciones que afectan a plataformas Win64 se han visto en Colombia.

BlackEnergy: de Europa del este a Venezuela

Y hablando de variedad, nos encontramos con que Venezuela es el único país de Latinoamérica en el cual hemos detectado infecciones con una variante de Win32/Rootkit.BlackEnergy.

Lo que resulta interesante de este caso es que recientemente en Ucrania y Polonia, fuimos testigos de cómo una gran cantidad de organizaciones y empresas fueron víctimas de ataques donde se utilizaban variantes de BlackEnergy, una familia de malware con una rica historia, especialmente diseñado para detectar redes y ejecutar códigos remotos, así como para robar datos sensibles.

Neurevt, ahora en Colombia y Ecuador

Si bien a mediados del año pasado el troyano detectado por las soluciones de ESET comoWin32/Neurevt tenía altos índices de detección en Venezuela, durante este año vimos cómo prácticamente desapareció en este país, mientras que en Colombia y Ecuador ya entró al top 5de la amenazas tipo botnet más detectadas.

De las campañas de propagación del troyano Neurevt hemos detectado que utiliza principalmente el correo electrónico como vector de propagación. Además, una vez que es ejecutado sirve como backdoor, que deja el dispositivo vulnerable a la recepción de comandos de forma remota. Vale la pena anotar que algunas de estas detecciones utilizan técnicas usadas por los rootkits para afectar el sistema de la víctima.

Recuerden que si bien estas amenazas se están volviendo cada vez más comunes y diversas, como usuarios tenemos la posibilidad de protegernos siendo muy cuidadosos al momento de navegar por Internet y sobre todo contando con una solución de seguridad que nos proteja. De hecho, las últimas versiones de las soluciones de seguridad de ESET cuentan con un módulo especialmente diseñado para protegernos contra botnets.