7 incidentes de ciberseguridad que marcaron el 2024 en América Latina

ESET repasa cuáles fueron los ataques e incidentes de seguridad más importantes que afectaron a las organizaciones en la región durante este año

A lo largo de este 2024, la ciberseguridad fue nuevamente noticia en América Latina por diversos incidentes que afectaron a compañías de la región. En este contexto, ESET, compañía líder en detección proactiva de amenazas, hace un repaso de cuáles fueron los siete eventos más destacados y cuál es el panorama para el próximo año.

“La realidad es que la lista podría ser mucho más extensa, con filtraciones y ataques de ransomware que afectaron a organismos de gobierno, entidades educativas y empresas de todo tipo de industrias en la región. Sin embargo, el objetivo es compartir casos reales y recientes para tener un panorama sobre las formas de ataque que más se observaron en América Latina durante 2024, así como los tipos de organizaciones o el impacto de los ataques.”, comenta Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

A continuación los 7 incidentes más destacados del año:

Banco do Brasil

En marzo de este año se conoció el impacto del incidente de seguridad sufrido por uno de los bancos más importantes de Brasil. Puntualmente estuvo enfocado a los empleados de la entidad bancaria y permitió a los atacantes acceder a las bases de datos del banco. El saldo fue el robo de datos personales y financieros de más de 2 millones de clientes, que fueron usados para cometer delitos financieros por un total de 40 millones de reales.

Según informó CNN, el grupo criminal contó con la colaboración directa del personal interno de la entidad financiera, que facilitaron la inserción de scripts maliciosos en los sistemas. De esta manera, los ciberdelincuentes obtuvieron el acceso remoto a los equipos del banco y, consecuentemente, de información sensible y confidencial.

En concreto, realizaron transacciones bancarias fraudulentas a nombre de clientes, alteraron los datos de registro y modificaron los datos biométricos de titulares de las cuentas. Gracias a la intervención de la Policía Civil del Río de Janeiro y el Ministerio Público del Río de Janeiro, bajo la operación “Llave Maestra”, se pudieron generar órdenes de allanamiento e incautación contra 11 de los sospechosos.

Interbank

En el mes de octubre, una de las entidades financieras más conocidas de Perú sufrió una importante filtración de datos. Un actor malicioso apodado kzoldiyck afirmó haber accedido a datos sensibles de clientes de Interbank, gracias al uso de credenciales internas que le permitieron acceder a servidores internos de la entidad administrados por terceros.

Concretamente, esta filtración puso al descubierto datos personales de más de 3 millones de usuarios: nombres completos, números de tarjetas, teléfonos, fechas de nacimiento, documentos de identidad y hasta detalles de diversas transacciones bancarias. La entidad confirmó que “un tercero” había accedido a cierta información con el objetivo de extorsionarlos, y se pronunció en su cuenta oficial de X . Luego del intercambio de varios mensajes entre el banco y el cibercriminal, y a sabiendas que la entidad no abonaría los 4 millones de dólares exigidos, el cibercriminal amenazó asegurando que sufrirá las consecuencias de tal decisión.

Coppel

En abril de este sucedió un ciberataque que tuvo como víctima a la cadena mexicana de tiendas Coppel y que afectó a 1.800 tiendas en todo el país, que vieron diezmada su operatoria por un periodo de tres meses, según confirmó El Financiero. El saldo negativo de este periodo de inactividad (con cierres de sus tiendas en línea y la imposibilidad de procesar transacciones en sus tiendas físicas) significó para la empresa una pérdida cercana a los $15 millones de dólares en ingresos

Si bien la compañía no reveló cuál fue el origen ni el alcance real del ciberataque, medios como El Financiero se lo adjudican al grupo de ransomware Lockbit 3.0. Ante esto, Coppel afirmó en sus redes sociales que se activaron todos los protocolos de protección con el fin de poner al resguardo toda su información.

Imagen 1: Mensaje enviado por Coppel a sus clientes.

Air-e

El 2 de septiembre pasado la empresa colombiana que distribuye y comercializa energía eléctrica en los departamentos de Atlántico, Magdalena y La Guajira sufrió un serio ataque de ransomware, el cual afectó sus sistemas y hasta dejó a los usuarios sin poder acceder a servicios como el pago de facturas a través de su sitio web.

La compañía encendió sus alarmas el 30 de agosto, cuando detectó una actividad inusual en sus sistemas. Ya durante el fin de semana, se evidenció un comportamiento anómalo, por lo cual debieron tomar medidas concretas y realizar la denuncia ante la Fiscalía General de la Nación.

No solo la capacidad operativa de Air-e se vio afectada, sino que hubo retrasos en la atención de sus clientes, y hasta su gestión financiera y las operaciones logísticas quedaron paralizadas. A través de sus canales oficiales, Air-e emtió un comunicado para confirmar que los medios de pago de la empresa no se vieron afectados y continuaron siendo seguros en todo momento.

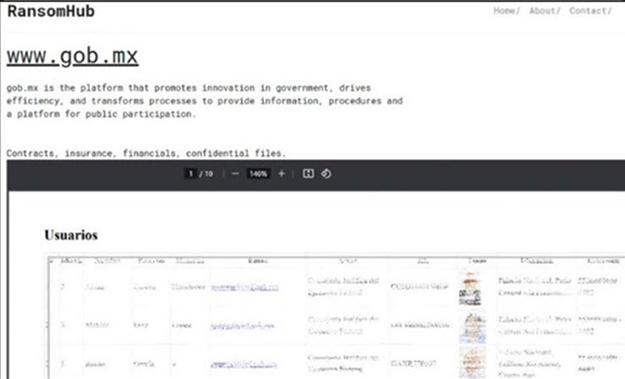

Consejería Jurídica del Poder Ejecutivo Federal (CJEF)

La Consejería Jurídica del Poder Ejecutivo Federal (CJEF) fue una de las víctimas del grupo RansomHub, ataque que tuvo lugar el 15 de noviembre y culminó con el secuestro de más de 300GB de información, entre contratos, presupuestos e información de sus funcionarios. Como prueba del ataque, el grupo publicó un contrato de lineamientos para el alquiler de inmuebles utilizados por la Consejería Jurídica. La confirmación sobre este incidente llegó por parte de la propia presidenta mexicana, Claudia Sheinbaum, quien afirmó: “Me van a entregar un informe al respecto”.

Imagen 2. Muestra de la información filrada del CJEF publicada por RansomHub

Según detalla el medio El Informador, el grupo había dado plazo hasta el 25 de noviembre para que la institución pagara el rescato, y sino la información recopilada sería liberada en la Deep Web. Como la entidad no efectuó el pago, el grupo liberó 206 GB de información.

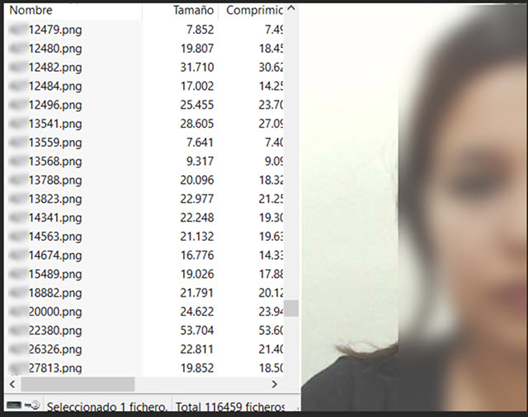

Registro Nacional de las Personas

En abril de este año se publicaron en Telegram más de 100 mil fotografías de ciudadanos argentinos, que habían sido robadas en 2021 al organismo estatal encargado de la emisión de documentos de identidad y pasaportes en la Argentina, el Registro Nacional de las Personas, o RENAPER.

Si bien no se trata de un incidente del 2024, la circulación en Telegram durante este año demostró cómo los datos que no pierden vigencia siguen circulando, incluso varios años después de ocurrido un incidente. La filtración y publicación de estos datos ponen en riesgo a las personas ante ataques de phishing, de ingeniería social o incluso la suplantación de identidad.

Imagen 3: Muestra de la información filtrada del RENAPER, publicada en Telegram.

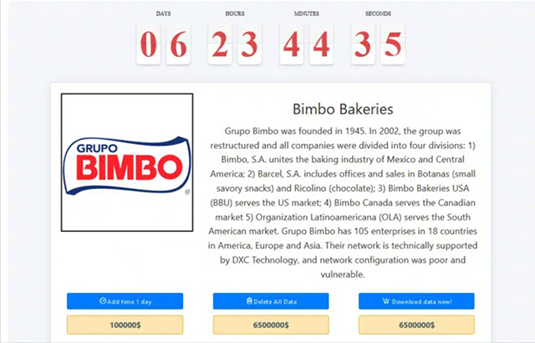

Grupo Bimbo

En febrero surgió la noticia de que el Grupo Bimbo, empresa multinacional mexicana especializada en panificados y una de las más grandes del mundo, había sido víctima de un ataque de ransomware. El grupo detrás del golpe es el ransomware Medusa, conocido por su capacidad de cifrar datos de los usuarios y añadir la extensión “.MEDUSA” a los archivos comprometidos.

El grupo no solo se atribuyó el ataque y en su sitio web publicaron algunos archivos robados de la compañía como prueba. En concreto, afirmaban tener en su poder bases de datos, datos financieros, facturas, correspondencia electrónica e información de empleados y clientes; por lo que exigían el pago de 6,5 millones de dólares como rescate.

Imagen 4: Pedido de rescate del grupo Ransomware Medusa a Bimbo.

CONCLUSIONES

Los casos de ataques enumerados previamente confirman la necesidad de que la ciberseguridad ocupe un rol estratégico en la agenda de las empresas y organizaciones de la región. Ya sea por un ataque de ransomware o la filtración de datos, las consecuencias de estos incidentes pueden ser tan graves como irreversibles: desde el impacto monetario, a la exposición de datos sensibles y confidenciales, con la consecuente pérdida de confianza para con los clientes y/o usuarios.

“Ante este escenario y con la mira puesta en el 2025, la adopción de medidas proactivas como la implementación de prácticas de seguridad robustas deben ser prioridad para así reducir sensiblemente la probabilidad de que un ataque sea exitoso. Entre las principales acciones que deben contemplar las organizaciones, se destacan estar actualizadas con los últimos parches de seguridad, priorizar la educación continua del personal, e implementar de soluciones de respaldo y recuperación de datos efectivas.”, concluye el investigador de ESET.