Monitoreando tus latidos… y ¿tus datos de pago? Kaspersky descubre 33 vulnerabilidades en el protocolo de transferencia de datos para wearables

23 de febrero de 2022. Los expertos de Kaspersky descubrieron que, en 2021, el protocolo más utilizado para transferir datos desde wearables para el monitoreo remoto de pacientes contenía 33 vulnerabilidades, entre ellas 18 «vulnerabilidades críticas». Esto representa 10 vulnerabilidades críticas más que en 2020, y muchas de ellas siguen sin recibir parches. Algunas de estas vulnerabilidades posibilitan que los atacantes intercepten los datos que se envían en línea desde el dispositivo.

La pandemia ha provocado una rápida digitalización del sector de la salud. Con los hospitales y el personal de atención médica saturados, y con muchas personas en cuarentena en sus casas, las organizaciones se han visto obligadas a reconsiderar cómo se brinda la atención al paciente. De hecho, una investigación reciente de Kaspersky descubrió que el 91% de los proveedores de atención médica a escala mundial ha implementado su capacidad para la telemedicina. Sin embargo, esta rápida digitalización ha creado nuevos riesgos de seguridad, especialmente cuando se trata de los datos de pacientes.

Parte de la telemedicina incluye el monitoreo a distancia de los pacientes, que se realiza mediante los llamados wearables y equipos portátiles de uso corporal. Estos incluyen aquellos que pueden monitorear de forma continua o en intervalos, los indicadores de salud de un paciente, como es la actividad cardíaca.

El protocolo MQTT es el más común para transmitir datos desde sensores y dispositivos de uso corporal porque es fácil y conveniente. Es por eso que se puede encontrar no solo en dispositivos de uso corporal, sino también en casi cualquier dispositivo inteligente. Desafortunadamente, cuando se usa el MQTT, la autenticación es completamente opcional y rara vez incluye cifrado. Esto hace que el MQTT sea muy susceptible a los ataques del tipo Man in the Middle o MITM (cuando los atacantes pueden colocarse entre «las dos partes» mientras estas se comunican), lo que significa que cualquier dato que se transfiera a través de Internet podría robarse. Cuando se trata de dispositivos de uso corporal, esa información podría incluir datos médicos sumamente confidenciales, información personal e incluso los movimientos de una persona.

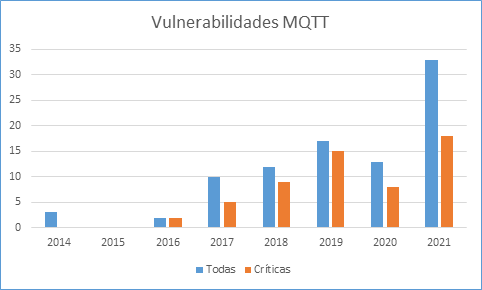

Desde 2014, se han descubierto 90 vulnerabilidades en el MQTT, incluso críticas, muchas de las cuales siguen sin recibir parches hasta el día de hoy. En 2021, se descubrieron 33 nuevas vulnerabilidades, entre ellas 18 críticas, 10 más que en 2020. Todas estas vulnerabilidades ponen a los pacientes en riesgo de que les roben sus datos.

Cantidad de vulnerabilidades encontradas en el protocolo MQTT, 2014-2021

Los investigadores de Kaspersky encontraron vulnerabilidades no solo en el protocolo MQTT, sino también en una de las plataformas más populares para dispositivos de uso corporal: la plataforma Qualcomm Snapdragon Wearable. Se han encontrado más de 400 vulnerabilidades desde que se presentó esa plataforma y no todas han recibido parches, incluso algunas que datan de 2020.

Vale la pena señalar que la mayoría de los wearables llevan rastro tanto de sus datos de salud como de su ubicación y movimientos. Esto abre la posibilidad no solo de robar datos, sino también de acosar.

«La pandemia ha provocado un fuerte crecimiento en el mercado de la telemedicina, y esto no solo implica comunicarse con su médico a través de un software de vídeo. Estamos hablando de toda una gama de tecnologías y productos complejos que evolucionan rápidamente, incluso aplicaciones especializadas, dispositivos de uso corporal, sensores implantables y bases de datos establecidas en la nube. Sin embargo, muchos hospitales todavía utilizan servicios de terceros que no han sido probados para almacenar datos de pacientes, por lo que las vulnerabilidades en sensores y dispositivos de uso corporal para la atención médica siguen abiertas. Antes de implementar dichos dispositivos, conozca todo lo que pueda sobre su nivel de seguridad para mantener seguros los datos de su empresa y de sus pacientes», comenta Maria Namestnikova, jefa del Equipo ruso de investigación y análisis de Kaspersky.

Para mantener seguros los datos de los pacientes, Kaspersky recomienda que los proveedores de atención médica:

·Verifiquen la seguridad de la aplicación o dispositivo sugerido por el hospital u organización médica.

Minimicen los datos que transfieren las aplicaciones de telemedicina, si es posible (por ejemplo, no permitan que el dispositivo envíe los datos de ubicación si no es necesario).

Usen otras contraseñas que no sean las predeterminadas y usen el cifrado si el dispositivo lo ofrece.

Lea el informe completo sobre la seguridad en la telemedicina en Securelist.