ESET desmantela una botnet dedicada al robo de información en Venezuela

Con correos falsos hacían creer que se trataba de un software para hacer seguimiento a envíos

Según una reciente investigación del Laboratorio de ESET Latinoamérica, la Operación Liberpy, estuvo en funcionamiento durante 8 meses y afectó en 98% de los casos a usuarios venezolanos.

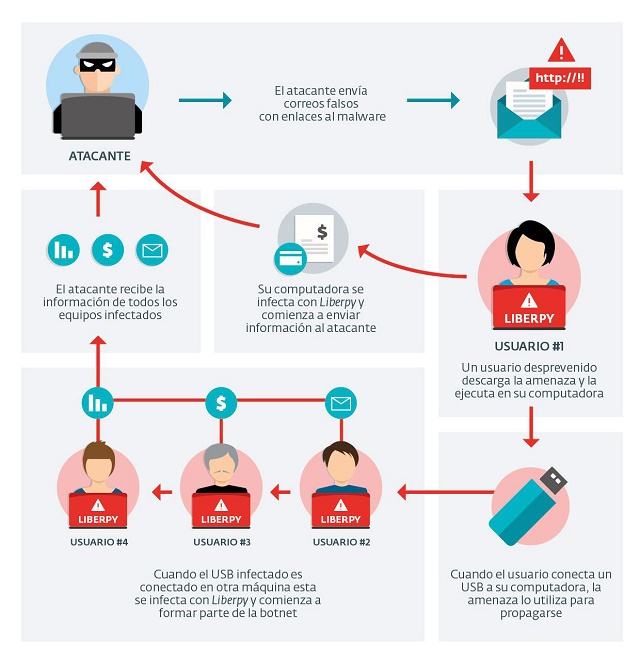

ESET, compañía líder en detección proactiva de amenazas, desmanteló la botnet Liberpy, dedicada a robar información privada de los usuarios afectados, tales como: contraseñas, accesos al home banking y tarjetas de crédito de más de 2000 equipos infectados, 98% de estos localizados en Venezuela. La propagación de esta amenaza inició con el envío de mensajes falsos que le hacían creer al usuario que se trataba de un software para hacerle seguimiento a envíos hechos por una reconocida empresa internacional de encomiendas.

La botnet, actuó durante ocho meses en la región latinoamericana, con mensajes especialmente dirigidos a usuarios venezolanos. La operación iniciaba con el envío masivo de correos electrónicos que contienen un enlace malicioso que permite infectar a los equipos y convertirlos en zombies, es decir, en bots que envían información sensible del usuario al atacante. A su vez, los usuarios engañados, se convertían en potenciales nodos de propagación a través de sus dispositivos USB.

Una vez vulnerado el dispositivo, se enviaba un reporte de los movimientos del mouse y las teclas presionadas en el teclado, a un servidos controlado por el atacante. Cada versión de la botnet, identificada como Liberpy 1.0 y Liberpy 2.0, utilizaba una URL para propagarse, otra para recibir los comandos y otra para subir la información que registraba de los equipos afectados, los cuales se conectaban a intervalos regulares al panel de control, cada diez minutos o una hora, dependiendo de la versión.

En su mayoría la botnet Liberpy está integrada por equipos con Windows 7 (66%), seguido de Windows XP (25%) y Windows 8, Windows Vista (8%) y un único sistema con Windows Server 2012 (menos del 1%). Vale destacar que, en base a los métodos de propagación utilizados, los servidores también podrían verse afectados, principalmente a través de la propagación por USBs.

«Durante varios meses trabajamos en el seguimiento e investigación de Operación Liberpy”, comenta Diego Pérez Magallanes, Especialista en Seguridad Informática de ESET Latinoamérica. «Para nosotros es fundamental poder compartir los hallazgos que obtuvimos a partir de la investigación, ya que son una gran posibilidad para informar a la comunidad sobre cómo funciona este tipo de ataques y en definitiva, crear conciencia para generar un buen uso de las tecnologías y prevenir a los usuarios de posibles ataques informáticos”, concluye el especialista.