Botnets: La evolución de la amenaza informática

El propósito de los códigos maliciosos

El provecho económico no es el fin único de los ciberdelincuentes que usan una red de computadoras y equipo móviles infectados para delinquir

El ataque a la seguridad de un equipo ha evolucionado a la forma automatizada de establecer botnets. Este término, hace referencia a redes de computadoras que una vez infectadas, se convierten en equipos zombis y quedan a merced de un grupo de ciberdelincuentes para robar información, infectar otros sistemas y perpetrar otras acciones maliciosas, sin consentimiento de la víctima.

De acuerdo a Renato De Gouveia, Gerente de Mercadeo y Ventas de ESET, el objetivo de conformar botnets varía según los intereses del ciberdelicuente: “El ataque informático siempre tiene un fin específico, pero la meta no siempre es obtener alguna ganancia económica a través del robo de información bancaria. Un atacante, por ejemplo, puede alojar información delictiva con el uso de las botnets.”

Al respecto, en su Informe Tendencias 2014: El Desafío de la Privacidad en internet, el Laboratorio ESET Latinoamérica destaca que esta forma de hurto no solamente ha venido incrementándose, sino también ha sido cada vez más difícil de desarticular por las autoridades. “En 2013 se detectó el código malicioso Win32/ Rootkit Avatar. Dicha amenaza utiliza Yahoo! Group como medio para controlar las computadoras zombis. Asimismo, esta botnet posee técnicas para evadir análisis forenses durante un proceso judicial,” indica el texto difundido por la empresa global de soluciones de software de seguridad.

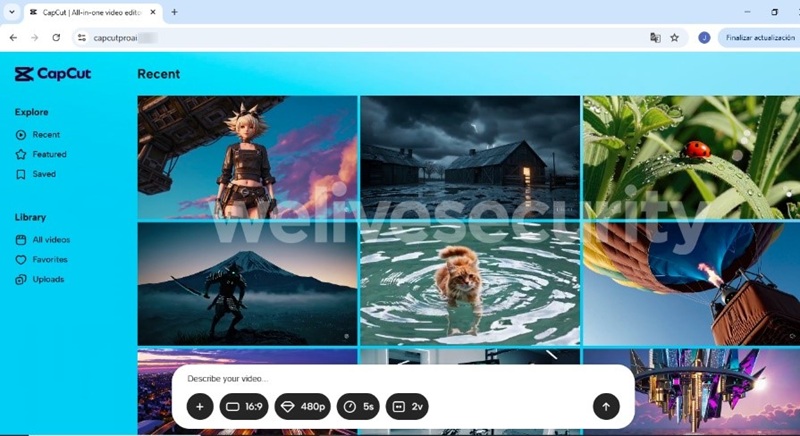

Con respecto a las formas de ataque, De Gouveia comenta que puede ser vía cualquier teléfono móvil, correo electrónico, red social, navegador, y hasta en medios removibles como pendrives. “Una forma común de atacar es cuando el usuario es partícipe. Al abrir un correo electrónico, descargar una aplicación o visitar un sitio web específico. Otra vía, puede ser una red social, donde un código malicioso se replique de forma masiva a una importante cantidad de usuarios, y no olvidar los pendrives,” expone.

El informe de Laboratorio ESET Latinoamérica 2014 también detalla la posibilidad futura de detección de nuevos casos de códigos maliciosos y familias que estén destinadas a conformar este tipo de redes y perfeccionar su amenaza. Esto, al presentar “la creación de una red botnet conformada por 1.000.000 de navegadores como caso en el evento de seguridad informática Black Hat 2013.”

El experto recomienda a los usuarios tomar precauciones al descargar cualquier información o aplicación desde su dispositivo móvil u ordenador: “Lo esencial es tener una solución antimalware como ESET Mobile Security para el caso de un dispositivo móvil, la cual tiene una versión gratuita y permite garantizar protección de cualquier tipo de ataque por código malicioso. Asimismo, el usuario debe generar algún criterio para decidir o no descargar una aplicación. Por lo general, los permisos que solicitan no requieren acceso a las coordenadas GPS del celular,” enfatiza.