Masiva campaña de phishing usando iTunes como gancho para robar datos bancarios

El popular servicio de Apple, con millones de usuarios que introducen sus datos bancarios y operan a través de la plataforma cada día, se convierte en blanco de hackers que persiguen el robo de datos bancarios

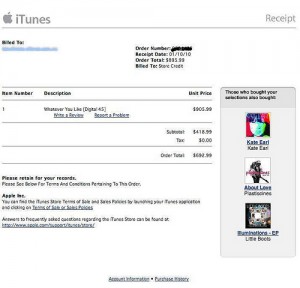

El popular servicio de Apple, con millones de usuarios que introducen sus datos bancarios y operan a través de la plataforma cada día, se convierte en blanco de hackers que persiguen el robo de datos bancarios- El e-mail simula ser un recibo lícito de iTunes derivado de una compra que no ha sido realizada. Al usuario, tras pinchar el link para solventar el gasto inesperado, se le solicita la instalación de un falso lector de archivos pdf

- Al aceptar, se redirige al usuario a páginas que descargan otro tipo de malware, como troyanos bancarios

Caracas, 6 de octubre de 2010.- La popular plataforma de Apple, iTunes, se ha convertido en blanco de hackers que buscan alcanzar a millones de potenciales víctimas, que cada día introducen sus datos de tarjeta de crédito y operan a través de ésta, para conseguir sus datos e infectarles, según confirma PandaLabs, el laboratorio de seguridad de Panda Security –The Cloud Security Company.

El usuario recibe un e-mail muy bien diseñado donde se le informa de que ha realizado un gasto a través de iTunes, de una cantidad bastante elevada. El usuario, que no ha realizado ninguna compra a través de la plataforma, se asusta al recibir dicho e-mail y rápidamente intenta remediar el problema del cargo no solicitado pinchando en los links que vienen en el e-mail.

Al pinchar en ellos, se solicita al usuario que descargue un lector de archivos pdf, que es falso. Una vez instalado, redirige al usuario a páginas web infectadas (en su mayoría, rusas) con malware, entre ellos, troyanos bancarios, que capturarán los datos personales del usuario.

“El phishing no es nada nuevo”, comenta Luis Corrons, Director Técnico de PandaLabs. “Lo que no deja de sorprendernos es que las técnicas para engañar a las víctimas siguen siendo muy simples, pero cada vez están más trabajadas en cuestión de diseño y de contenido. Realmente, es difícil no caer. Por eso, es absolutamente crucial que cuando usemos plataformas tipo iTunes, y nos lleguen este tipo de notificaciones, no entremos a ningún sitio desde el e-mail, sino desde la propia plataforma. Accediendo a nuestra cuenta, podremos ver en tiempo real cuál es el status de la misma. Y así nos daremos cuenta que es un intento de estafa”.

La acción ha sido reportada al Anti-Phishing Working Group, que han procedido al bloqueo de algunas de las direcciones web a las que apunta el falso e-mail.

Recomendamos a todos los usuarios que desconfíen de cualquier e-mail que les llegue de este tipo, por muy bien diseñado que esté. En el caso de que pudieran haberse visto afectados, les recomendamos que realicen un análisis en profundidad de su ordenador, para localizar posibles amenazas activas en el mismo. Si no se cuenta con un antivirus instalado, pueden utilizar la solución gratuita Panda Cloud Antivirus, disponible en www.cloudantivirus.com.

Más información en el blog de PandaLabs.

Sobre PandaLabs

Desde 1990, PandaLabs trabaja en la detección y eliminación de las nuevas amenazas de seguridad con el objetivo de ser los más rápidos y ofrecer así la máxima seguridad a nuestros clientes. Para conseguirlo, PandaLabs cuenta con un innovador sistema automatizado que analiza y clasifica miles de muestras nuevas al día produciendo automáticamente veredictos (malware o goodware). Este sistema es la base de la Inteligencia Colectiva el nuevo modelo de seguridad de Panda Security que permite detectar incluso aquellos ejemplares de malware que han dejado escapar otras soluciones de seguridad.

Actualmente, el 99,4% del malware que detecta PandaLabs ya es analizado a través de este sistema de Inteligencia Colectiva. Esto se complementa con el trabajo de varios equipos especializados en cada tipo de malware (virus, gusanos, troyanos, spyware, phishing, spam, etc.) que trabajan 24 horas los 7 días de la semana, dando respuesta a nuestros clientes. Para los clientes este innovador modelo de seguridad se traduce en soluciones más seguras, más sencillas de manejar y que consumen menos recursos.

Para más información visite el blog de PandaLabs: http://www.pandalabs.com